経歴だけは長いベテラン記者・編集者の松尾(マツ)と、幾つものテック系編集部を渡り歩いてきた山川(ヤマー)が、ネット用語、テクノロジー用語で知らないことをお互い聞きあったり調べたりしながら成長していくコーナー。交代で執筆します。

今回は、感染拡大が続くEmotetについて、ITmedia NEWS副編集長の井上輝一氏を呼んで解説してもらいました。

ヤマー ITmedia NEWSでも連日報道してますが、「Emotet」の感染力すごくないですか? 3月に入って、NTT西日本や沖縄県、日本気象協会、東北海道いすゞ自動車などがEmotetの感染を報告しています。

マツ いやー、またこの名前を目にするとは。僕が編集担当した記事で出てきたのは2020年なので。

正直、まだ続いていたのか、と。さらにさかのぼると、2019年にも記事が出ています。この記事が、それまでの経緯をかなり詳しくまとめた記事で、これによると、Emotet自体は2014年から存在が確認されている。非常に長い歴史を持つマルウェアなんですよね。

ヤマー なるほど、2〜3年前にも感染爆発を起こしていたと。いったんは収束したものの、また猛威を奮っていると……。人間もリアルウイルスと戦っている最中に……。

マツ ネットを介したやりとりに依存するようになったからこそ増えているのかも、という感じがしますが、今回はこのEmotetに関する話をしようというわけですね。

ヤマー ですね。なんでまたこんなに感染が増えているの? どう対策すれば良いの? をITmedia NEWS副編集長のキーチ氏に聞こうかと!

マツ 召喚獣のように呼び出している気がするw

キーチ はい、なんだかセキュリティ専門家のような扱いになっているような気もしますが、セキュリティ系情報のウォッチャーとしてEmotetの基礎部分を、お二人の質問に合わせてご紹介していきますね。

「Emotet」とは何か

ヤマー では、早速。また2022年に入ってから感染爆発を起こしているようですね。Emotetの感染、なんでこんなに広まってるんですか?

キーチ なぜ増えている? の前に、なぜ対策が必要か、をおさらいしておきたいのですが。

いわゆるチェーンメールみたいな迷惑メールとはわけが違うわけですよね。「このメールを受け取ったら何人に送りなさい」みたいな一時期流行ったやつ。

マツ はい。必ずしも全然知らない人、組織からのメールではないというわけですね。

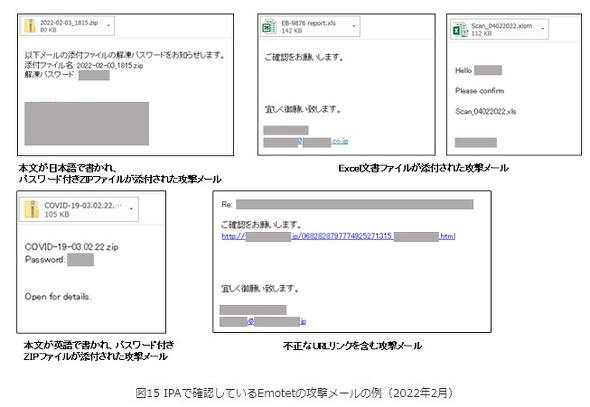

ヤマー チェンメ……。Emotet自体は、メールに添付されたExcelマクロファイルを媒介に感染するマルウェアという認識です。

キーチ そうですね。おおまかには「送信者に成り済ましたメール」を送り付け、メールを送った標的にExcelなどのマクロファイルを開かせます。マクロファイルを開いたPCは、C2サーバという攻撃用サーバにアクセスし、マルウェアに感染したPCを制御下に置く、という挙動をします。

マツ ファイル自体はMicrosoft Office形式が多いんですか?

キーチ ファイルはOfficeファイルの他、21年11月に再流行が始まってからはPDF閲覧ソフトを偽装する手口もあると、IPAは報告しています。

そして感染PCからさらにメールを送り……、と感染PCを増やしていくのが特徴で、そうして制御下に置かれてしまうと他のマルウェアも送り込まれてしまうわけです。例えばランサムウェアなど。

ヤマー あ、なるほど。Emotetに感染することで、ランサムウェアとか他のマルウェアが入り込む下地を作ってしまうんですね。

キーチ ですね。「単に感染を広げるマルウェア」ではなく、「他のマルウェアが侵入するためのマルウェア、しかも感染が広がりやすい」と認識するのがいいかと。

ヤマー 結構えげつないですね。昨今、ランサムウェアの被害かなり増えてますけど。その裏には、Emotetがレールを敷いてたケースも少なくないってことですね。

キーチ 十分あり得る話です。

マツ Emotetって、Windowsマシンに感染するものですよね。

キーチ 従来通りであればその認識で問題ありません。この再流行後にMacやLinuxを狙ったものがないかは私が調べた限りでは確認できていないです。

ヤマー こうしてみると、Emotetは本番マルウェアを送り込むための尖兵みたいな扱いに見えますが、Emotet自体も情報を盗んだりとセキュリティリスクの原因にもなりますよね。

キーチ そうですね。Emotetは感染を広げるに当たって、感染PCからメールの送受信先や本文などの情報を抜き取るので、その時点で十分に情報漏えいといえます。

マツ そこから得た情報で送られた成り済ましメールは、信頼できる相手から送信されたように見えてしまう。信用してしまいますよね。

ヤマー これ、Thunderbirdみたいなローカルにメールデータを貯めるタイプだけでなく、Gmailみたいなオンラインのメールサービスからもメールデータを引っこ抜くんですか?

キーチ GmailをThunderbirdなどローカルにデータを落としていなければ相対的に危険性は低いはずです。Gmailなどは疑わしいメールを弾く機能もあるので、それで安全性が高まる面もありますが。

ヤマー なるほど、フィルタリング機能が強力なメールサービスを使うと感染リスクはある程度減ると。

マツ 最終的には、Officeのマクロに実行許可を与えてしまう「コンテンツの有効化」をクリックしなければOKとされていますが。

キーチ ですね。対策については後でもあらためて触れられれば。

で、なぜ再流行、しかも過去に例を見ないほどに広まっているかですが。

なぜ再流行してるの?

マツ はい。いったん収束したはずなのに、なぜ再流行したのか。

キーチ 感染拡大の原因の一つは「メール文面の巧妙化」といわれています。

ヤマー なりすました本人から送ってきたものっぽい文面ってことですか。

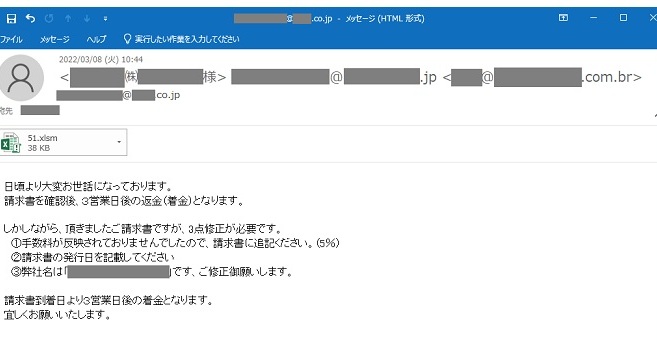

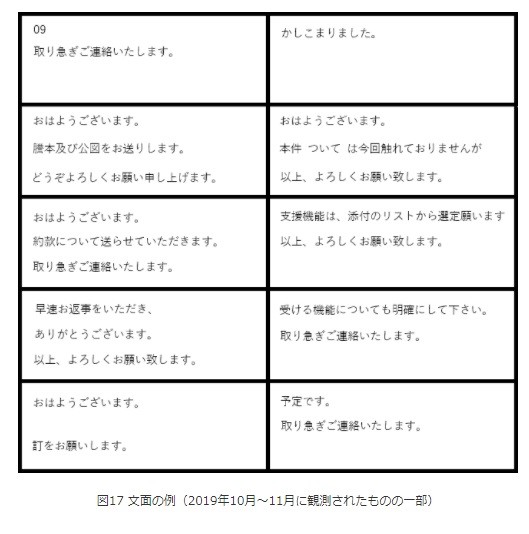

キーチ かつての、日本向けのEmotetの文面はこんなものでした。

この文面にdocファイルやxlsファイルが添付されているわけですが、まあ怪しいですよね。

マツ 日本語として不自然なものだから、判別がついた。

ヤマー そっけない上に文脈もありゃしないですねw

キーチ まあこれでも感染する人たちはいたんですが……。

ヤマー 元からそういう文面を送る人だったんでしょうなw

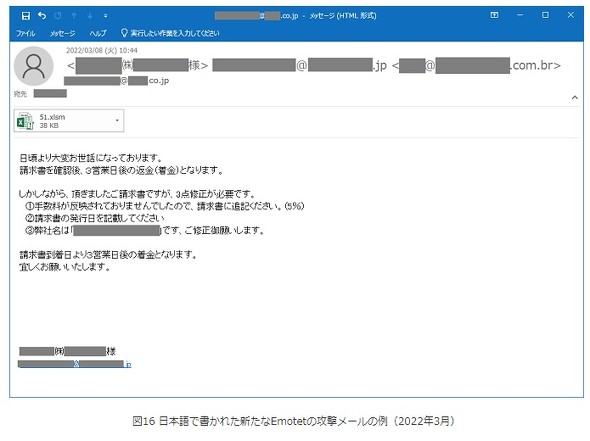

キーチ そして、今の文面はこちら。

ヤマー すごい。「それ」っぽい……。「あれ?なにかやらかしたっけな?」って一瞬とまどいますねこれ。

マツ 過不足ない感じが。ビジネスメールの例文として使えそうな。

キーチ 一応時系列でいうと、2月にもピークはあったんですが、そのときよりも進化していて、2月の時点では再流行前の文と3月のものの中間くらいの自然さでしょうか。

ヤマー でもなんかこういう短文メールもありえるなって感じの内容ですね。

キーチ まあまああり得るなって内容ですよね。

ヤマー これで知ってる人からのメールだと、警戒心が少なくなりますよね。しかも、本文も結構流ちょうですし。

マツ つまり、こうなると、文面や内容で判断することは困難と言わざるを得ない。

ヤマー JPCERT/CCが公開している対策動画も見たんですが、引き抜いた過去のメールデータから本文を引用することもあるみたいですね。こんなんされたらもう分からんよ......。

キーチ しかも、攻撃メールの一部では暗号化Zipも使われているので、保存時点ではウイルススキャンができないんですよ。

ヤマー あ、そうか。暗号化されたファイルはマルウェアチェックの対象外なんでしたっけ。

キーチ ウイルススキャン側から見れば、暗号化されているファイルの中身をどう知るかって話ですからね。まあ攻撃に使われる暗号化Zipファイルがいくつかのパターンに収束するなら、MD5ハッシュをブラックリスト化してしまう手はあるとは思いますが。

マツ すると、解凍した段階で判断できるようにしないと。

キーチ そうですね。仕組み的な防御層としては「受け取らない」と「開かせない」の大きく2つに分けられます。ただ、そういうメールを受け取ってダウンロードまでしてしまった段階でマクロ実行まで秒読みなので、「受け取らない」部分での対策がまず必要かと。

脱PPAPでEmotetのリスク低減に

キーチ だから「脱PPAP」といわれている面もあります。

Passwordつきzip暗号化ファイルを送ります

Passwordを送ります

Aん号化(暗号化)

Protocol

ヤマー 暗号化ファイル+解除用のパスワードメールを分けて送る、メールを使ったデータ転送方法ですね。いつも思うんですけど、この略語無理やりですよねw

キーチ われわれも、企業から情報解禁設定のある情報を受け取る際などに結構目にしましたよね、PPAP。最近はさすがに減ったかなという印象もありますが。

ヤマー 肌感ではだいぶ見なくなりましたね。まぁIT業界がメインなので、対策が早いってのもあるでしょうけど。

マツ まさに、Emotet対策として、ソフトバンクなどがPPAPを禁止していますね。

ヤマー PPAPで暗号化ファイルのやり取りに慣れていると、Emotetの添付ファイルも開いてしまう可能性があるってことですかね。

キーチ 「第三者に情報を見られたくない」という企業の思惑と、「ウイルススキャンソフトにバレたくない」という攻撃者の思惑が一致してしまうんですよね、PPAPは。

ヤマー なるほど。

キーチ 脱PPAPの流れはいま加速していると思いますが、脱PPAPかつ、Emotetなどのマルウェア対策として興味深かった事例は日本郵政ですね。

ヤマー Boxのセキュリティスキャン機能を活用する。これ、プレビューならブラウザ上ですし、感染もしないと。Gmailもそうでしょうが。

キーチ メールの基盤をGmailなどのオンラインメーラーに移行するのが必ずしも現実的でない企業もあるでしょうし、添付ファイルに対してこういう防御策を入れるのは面白いなと。具体的な仕組みについては分からない部分もありますが「安全か分からないものはローカルで開かない仕組みにする」のは一つの解でしょうね。

マツ マクロ禁止とかにはならないんですかね。

キーチ マクロ無効化は可能なので、Wordファイルについてはそれもいいとは思います。JPCERT/CCも対策の一つに上げていますね。ただ、Excelファイルでマクロ禁止はExcelの武器を1つ失うことにもなりますし、PDF閲覧ソフトへの偽造など、攻撃手段が複数あるので、それだけでは完全な対策にはならない、という辺りですね。

ヤマー 特に、長年使ってきた秘伝のマクロExcelとかを業務で使っている会社もあるでしょうしね。ただ、リスクヘッジとしてその運用もどこかで変えていかないといけないのかなと。

EmoCheckで感染しているかをチェック

ヤマー 対策としては脱PPAP、オンラインメール、オンラインストレージ、マクロ禁止など出てきましたが、他にあったりしますか?

キーチ 事後対応ですが、すでに感染しているかどうかにはJPCERT/CCが作成した「EmoCheck」というツールがあります。

ヤマー 最新のEmotetは検知できないという話も出てましたけど、現在は最新版も検知可能なんでしたっけ?

キーチ そう、コメント欄で指摘も受けているんですが、JPCERT/CCは「v2.0で活動再開したEmotetの感染有無も確認できる」としていて、さらには3月8日にv2.1へのアップデートも配布しています。

ヤマー おぉ、アップデートされたと。

キーチ 手元にEmotetの検体があるわけではないのでソフトの有効性までは確認できないですが、JPCERT/CCの最新アップデート版なので検査結果に一定の信頼は置いていいと思います。

メールの送信者が実際には感染していないケースも

キーチ あと、もう一つ注意しておきたい話があって、「感染を誤認する」パターンですね。

マツ ほほう。

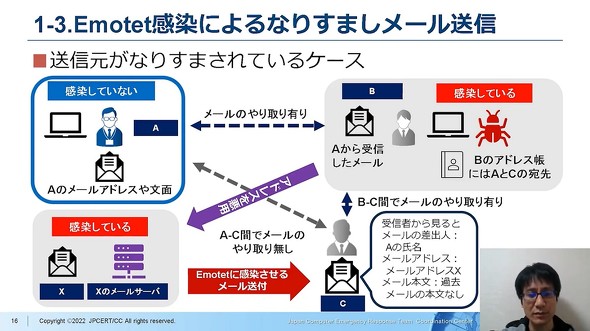

キーチ ヤマーさんとマツさんが別の会社の人と仮定して、マツさんがヤマーさんと思われるメールアドレスから、Emotetの添付ファイルが付いたメールを受け取ったとします。

マツ はい。ヤマーが感染したと。

キーチ マツさんは寸前のところでファイルを開かずに済んだとして、これは怪しい、ヤマーはEmotetに感染しているに違いないと連絡すると思いますが、ヤマーさんのPCは感染していなかった。

実は、ヤマーさんが感染しているパターンもありますし、していないパターンもあるんです。

ヤマー どういうことですか? 感染してないのに自分の名前でメールがマツさんのところに行くことがあると。

マツ トラップ?

キーチ もちろん、本当に感染していれば「ヤマーのメールアドレス」からマツさんへ攻撃メールが送られることもあるのですが、実は、感染していたのはヤマーさんとマツさんと過去にメールをやり取りしたことがある、キーチのPCでした、というパターンです。

ヤマー あ、キーチ氏のPCに自分とマツさんの名前・メルアドが登録されていて、それが使われていたと。

キーチ そう。

ヤマー 良い迷惑だな……w

キーチ 実際に送り付ける際のメールアドレスとしてヤマーさん自身のものは使えないけど、ヤマーさんのメールアドレスに見せかけて、別の攻撃用ドメインからマツさんにメールを送ることができるわけですね。

ヤマー 名前だけでなく、アドレスも偽装すると。

キーチ なので、攻撃メールの送信元に自分の名義が使われたとしても必ず自分が感染しているわけではないので、よく確認しましょう(いずれにしても確認は大事です)。

ヤマー 自社はきちんと対策していたとしても全く他人事じゃないですねこれ。

マツ それで感染確認の偽マクロとか送られてきたりして。自分のメールアドレスを知られること自体がリスクに。

キーチ 情シスに成り済まされたら一巻の終わりですな……。

マツ おそろしい。

キーチ 今の話を踏まえて対策の話にちょっと戻しますが、上述のアドレス偽装されたメールは、DMARCなどの「送信ドメイン認証」という仕組みで防御はできます。ただ、現在のEmotetはそもそも感染台数が急速に増えており、感染PCにあるメールアドレスを使って感染を広げていることも十分に考えられます。

ヤマー ん、どういうことですか?

キーチ 要は「キーチのPCに感染させられたら、ヤマーを名乗ってマツさんにアタックするよりキーチのメールアドレスでマツさんに攻撃した方が、“より本人に成り済ませる”」ということですよ。

ヤマー あ、なるほど。本物のメールアドレスですもんね。

マツ 市中感染……。エージェントスミスみたいになってきた。

キーチ マツさんが「市中感染」とおっしゃいましたが、まさにそういう状況と認識した方がよさそうです。

Emotetに感染したらどうすればいいの?

ヤマー これ、もし感染しちゃってた場合はどうすれば良いんですかね。

キーチ 感染を確認した時点でインターネットから切り離して情シスに連絡しましょう。

あと、企業PCで感染を確認した際の対策方法はJPCERT/CCが公開しているものをなぞるのがいいかと。以下、JPCERT/CCからの引用です。

1.感染端末の隔離、証拠保全、および被害範囲の調査

- 感染した端末を証拠保全する

- 端末に保存されていた対象メール、およびアドレス帳に含まれていたメールアドレスの確認(端末に保存されていたこれらの情報が漏えいした可能性がある)

2.感染した端末が利用していたメールアカウントなどのパスワード変更

- OutlookやThunderbird などのメールアカウント

- Webブラウザに保存されていた認証情報など

3.感染端末が接続していた組織内ネットワーク内の全端末の調査

- 横断的侵害で組織内に感染を広げる能力を持っているため、添付ファイルを開いた端末だけでなく、他の端末も併せて調査を実施する

- 横断的侵害には次の手法などが確認されている

- SMBの脆弱性(EternalBlue)の利用

- Windowsネットワークへのログオン

- 管理共有の利用

- サービス登録

4.ネットワークトラフィックログの監視

- 感染端末を隔離できているか、他の感染端末がないかの確認

5.他のマルウエアの感染有無の確認

- Emotetは別のマルウエアに感染させる機能を持っているため、Emotet以外にも感染していたか調査する。もし、別のマルウエアに感染していた場合には、更なる調査・対応が必要となる

- 日本では、Ursnif、Trickbot、Qbot、ZLoaderなどの不正送金マルウエアの追加感染の事例あり

- 海外では、標的型ランサムウエアの感染などの事例あり

6.被害を受ける(攻撃者に窃取されたメールアドレス)可能性のある関係者への注意喚起

- 確認した対象メール、およびアドレス帳に含まれていたメールアドレスを対象

- 不特定多数の場合は、プレスリリースなどでの掲載

7.感染した端末の初期化

なので、ヤマーさんの質問への回答は「横断的侵害が考えられるので、全端末調査しましょう」ですね。

ヤマー なるほど。Emotetを無効化する方法などは、JPCERT/CCの同じページ内にもありますので、そちらを確認されたほうが良さそうです。

しかしちょっと怖い文言がありますね。「Webブラウザに保存されていた認証情報」って。この認証情報も引っこ抜かれるとすると結構まずくないです?

キーチ そうそう、あかんかもしれん。

ヤマー ブラウザに保存してるID/パスワードは影響ないとは思いますが……。

キーチ IDはともかく、パスワードは暗号化されて保存されているはずだから直ちに危険ということはないけれど、やはりもし自分が感染してしまったらパスワードは基本的に変更した方がいいですね。

ヤマー だいぶしんどいやつ……。

キーチ しんどいけれど、Emotetに限らず、パスワードの漏えいの恐れがあるときは影響があり得る範囲でパスワード変更した方がセキュリティ的にはいいでしょうね。認証情報を基にログインする処理も結構ありますし。

ヤマー 「このブラウザを覚える」みたいなのですかね。

キーチ まあこれ以上は立ち入らないですが、Emotetによって端末の情報が抜かれるというのは、ランサムウェアの標的になるだけでなくてそれ単体でも十分脅威ということですね。

ヤマー 文面もより巧妙になってるし、感染した場合のリスクもかなりでかい。

キーチ そういう脅威が急速に拡大しているので、社員全員でリテラシーを向上しつつ、情シスなど管理側でもファイアウォールでのURLブロックや脱PPAP、振る舞い検知など、複数の防御策を展開するべきでしょう。

関連記事

からの記事と詳細 ( 「Emotet」って何? 感染拡大している理由は? 対策は? 副編集長に語らせた - ITmedia NEWS )

https://ift.tt/e4RFv6U

No comments:

Post a Comment