ケヴィン・ミトニック氏がレノボのセキュリティーイベントに登壇した。

出典:レノボ

「世界で最も有名なハッカー」とも呼ばれるケヴィン・ミトニック(Kevin Mitnick)が、レノボが主催するセキュリティーイベントに登壇した。

現在、企業のセキュリティーに関するコンサルタントなどに従事する同氏は「パスワードを保護する最善の方法は、そもそもパスワードを使わないこと」とアドバイスする。

FBIに追われた過去を持つ現・ホワイトハッカー

ミトニック氏は、自らの名前を冠したミトニックセキュリティー&コンサルティング(Mitnick Security Consulting)のCEOであり、セキュリティー意識向上トレーニングを提供する企業・KnowBe4で「Chief Hacking Officer」として活動している。

ミトニック氏が率いるハッカーチームは、技術力とソーシャルエンジニアリングを組み合わせることで、企業の脆弱性診断では「システムに100%侵入できる」と豪語する。

講演では、過去のミトニック氏を扱った映像などを元に、その経歴を紹介。

ミトニック氏は、「システムに侵入したり、セキュリティーホールを見つけたり、知られてはいけない情報にアクセスできたりしたときの達成感でアドレナリンが出るから」(ミトニック氏)としてクラッキング(悪質な不正アクセス)を繰り返し、アメリカで悪名をはせた。

ミトニック氏は結局、FBI(アメリカ連邦捜査局)の捜査から逃亡生活を送ることになる。その方法は「携帯電話のシステムに侵入し、FBI職員の携帯番号を調べて、その持ち主が近づいてきたら遠くに逃げる」ということを繰り返していたと語る。

最終的には1995年2月に逮捕され、刑務所で5年間服役。そのうち1年間は独房にいた。

アメリカではコンピューター犯罪によってさまざまな情報が漏えいしており、ミトニック氏のライブ出演の前に流れた動画では、国内でも著作が翻訳されているテクノロジージャーナリスト、スティーブン・レヴィ氏による「ミトニックのような人たちの意見に耳を傾けていれば、もう少し強力なシステムが構築できていたかもしれない」とのコメントもあった。

在宅勤務の増加が「サイバーパンテミック」を生み出している

ミトニック氏は、昨今のパンデミックによって、多くの企業が在宅勤務を導入し「サイバーパンデミック」と呼べるような状況が生み出された、と指摘する。

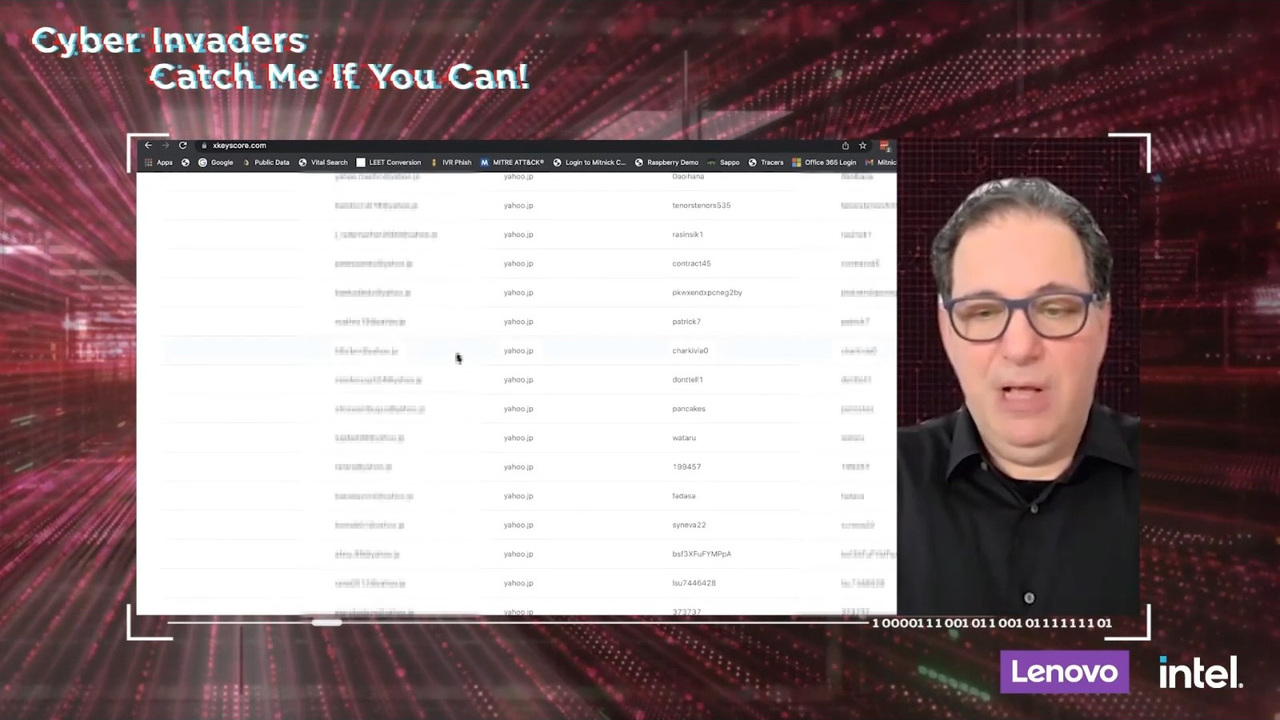

これは漏えいデータのデータベース「Xkeyscore.com」で、なぜかYahoo! JAPANのドメインを検索したところ。ちなみに、データベース名はNSA(アメリカ国家安全保障局)が使用していたインターネット上のデータを収集、分析するシステム「XKeyscore」に「敬意を表して」(ミトニック氏)名付けたものだという。

出典:レノボ

ずらりと並んだIDとパスワードのリスト。

出典:レノボ

その1つがランサムウェア(システムに侵入して、暗号化などでファイルを読めなくし、身代金を要求する不正プログラム)の拡大だ。

2017年頃に登場したランサムウェアは、当初はダークサイドやContiと呼ばれるグループが活動し、サプライチェーン攻撃(メーカー本体ではなく、素材供給元企業などを狙う攻撃)が頻発した。

2019年にはアメリカのマネージドサービスプロバイダー(MSP)・Kaseya(カセヤ)を狙った攻撃が登場。MSPを攻撃の標的とすることで、そのサービスを利用する多くの顧客に一気に攻撃が仕掛けられるため、金銭を狙う犯罪集団の攻撃が増加した。

また、オープンソースソフトウェアのライブラリーに対しての攻撃では、攻撃者に改造されたライブラリーをウェブ開発者が自分の製品に取り込むことで、自動的にバックドアが仕掛けられる。

「今、最も深刻なセキュリティホールの1つであるlog4j」(ミトニック氏)も、世界中の組織に影響を与えている。

※log4jとは:根強い人気を持つプログラミング言語Javaのログ出力ライブラリの脆弱性のこと。悪用することで、サーバー上で任意のプログラムを実行できる。

さらに、イスラエルのNSO Groupは、各国政府機関にモバイル機器向けのエクスプロイトコード(サイバー攻撃用の簡易プログラム)を提供し、「ゼロクリックと呼ばれる方法で、世界中のモバイル機器を完全にコントロールできる」とミトニック氏はその危険性を指摘する。

テレワークでは「ソーシャルエンジニアリングが攻撃の第1位」

広がるサイバー攻撃にどう対処するか。

ミトニック氏がテストでシステムに侵入する場合、ソーシャルエンジニアリング(ハイテク技術を使わずに重要情報を盗み出す方法)を用いる。標的型攻撃の「スピアフィッシング」や架空請求、内部取引のある業者になりすますなど、さまざまな手法で従業員から情報を得ようとする。

「通常のフィッシング詐欺より成功率が高い」(同)とのことで、組織の中に「必ず1人は引っかかる社員がいる」(同)そうだ。

ある企業では、決まったパスワードをすべての企業内ユーザーに試す「パスワードスプレー攻撃」によって、1人の従業員の認証情報を取得。多要素認証も使われていたが、LinkedInから氏名を取得し、社内のIT部門になりすまして「Google Authenticator」(グーグル製の2段階認証用コード生成アプリ)の番号を聞き出したという。

Google Authenticatorアプリ。

出典:App Store

在宅勤務が増えることで危険性が増しており、「リモートワーカーに対応したソーシャルエンジニアリングが攻撃の第1位」だとミトニック氏は説明する。

同宅にいる子ども宛のメールからフィッシング詐欺によってマルウェアを仕込み、ホームネットワークにアクセスして親の情報にアクセスする、といった攻撃があるという。

実演された「シングルサインオンを悪用する攻撃」

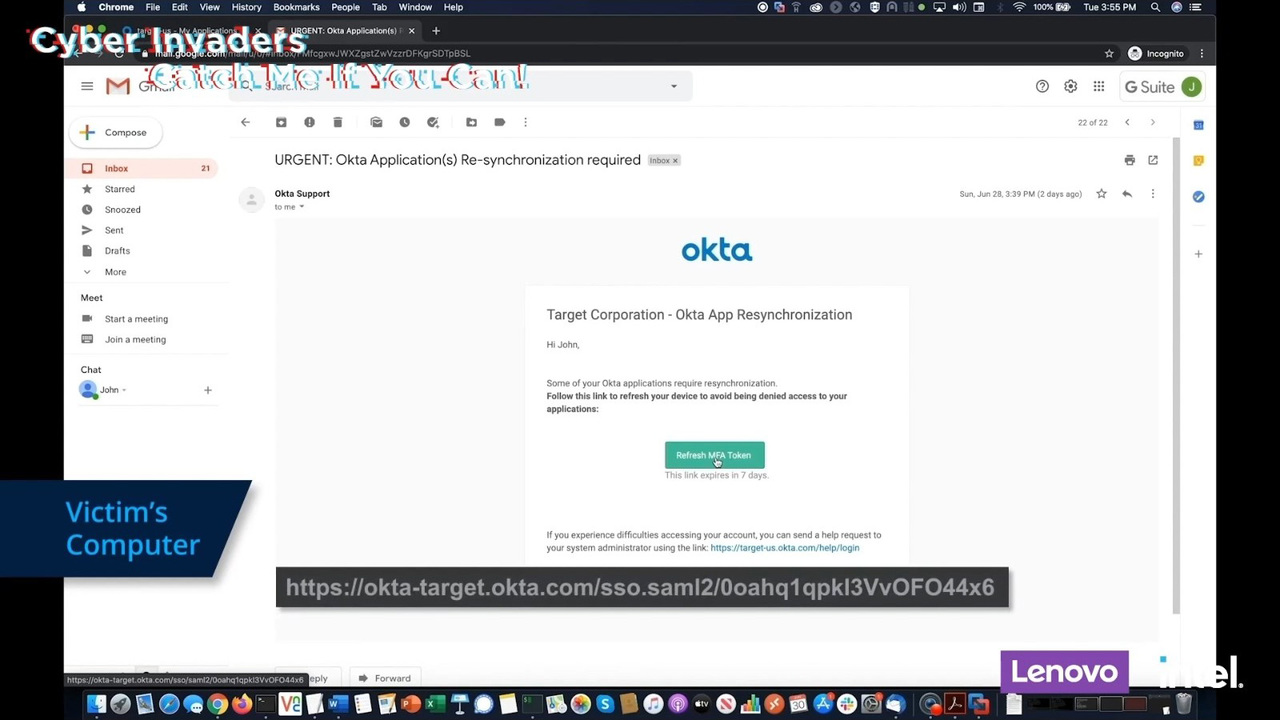

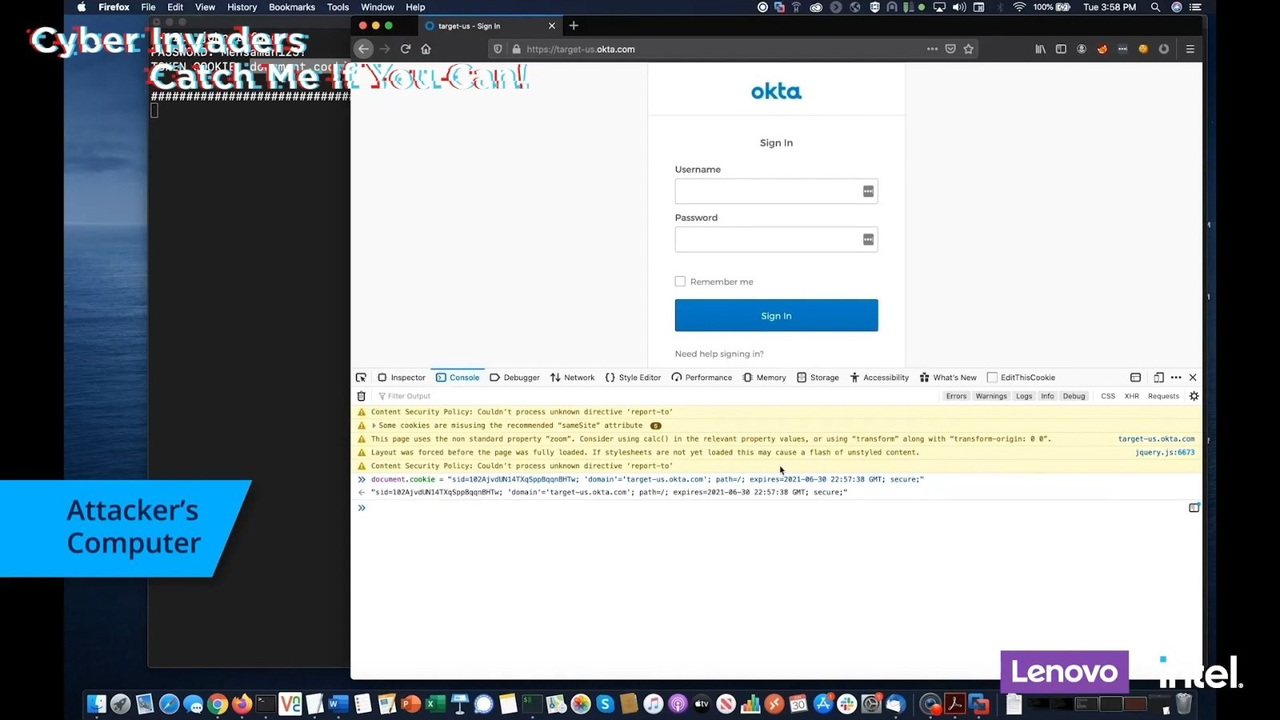

企業がログインの効率化として使っているシングルサインオン(SSO)を悪用する攻撃も増えている。ミトニック氏は、実際のデモを交えてこの種の攻撃を解説した。

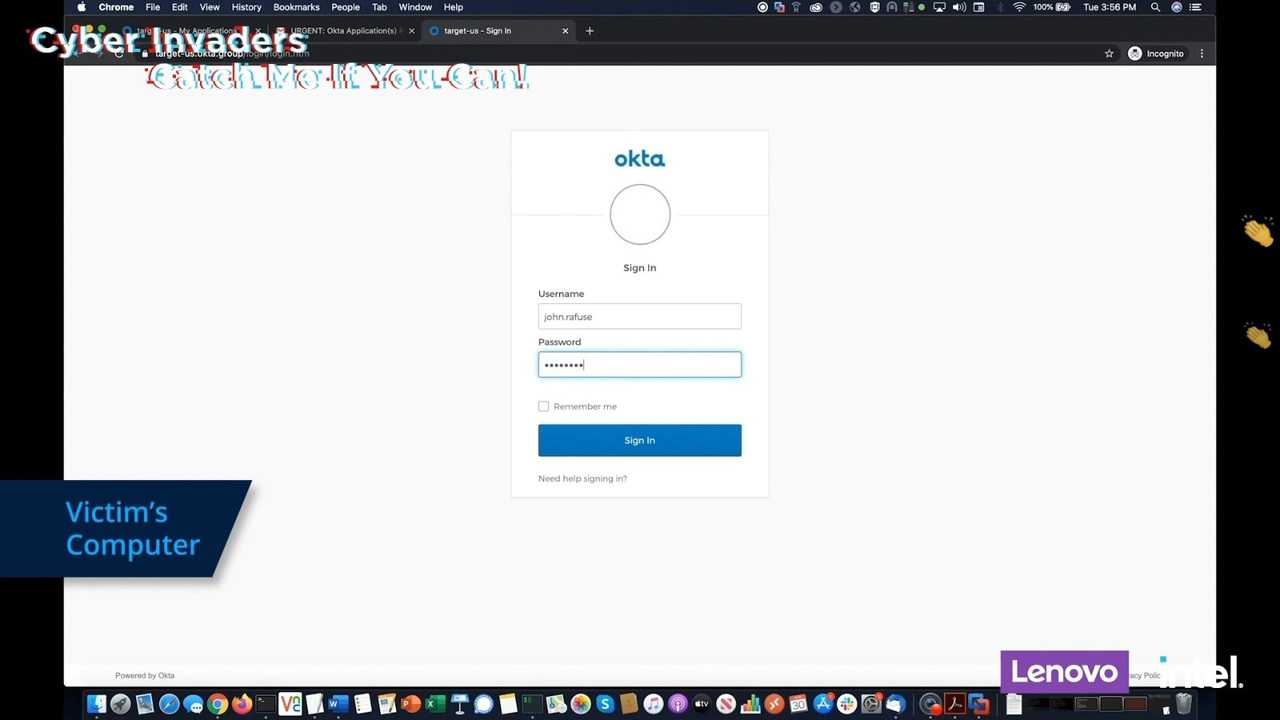

例に使ったのは、SSOプロバイダーのOkta(オクタ)。攻撃者は何らかの方法で取得した従業員のメールアドレスに対し、「再同期をしないとSSOが利用できなくなる」というメールを送りつける。

メール内にはOktaのログインリンクが記載されており、アクセスするリンク先のURLは正しいOktaのURLになっているため、安心して被害者はアクセスしてしまう。

Oktaからのメールに偽装したメール。URLはOktaのドメインになっている。

出典:レノボ

ログインを通常通り行う。

出典:レノボ

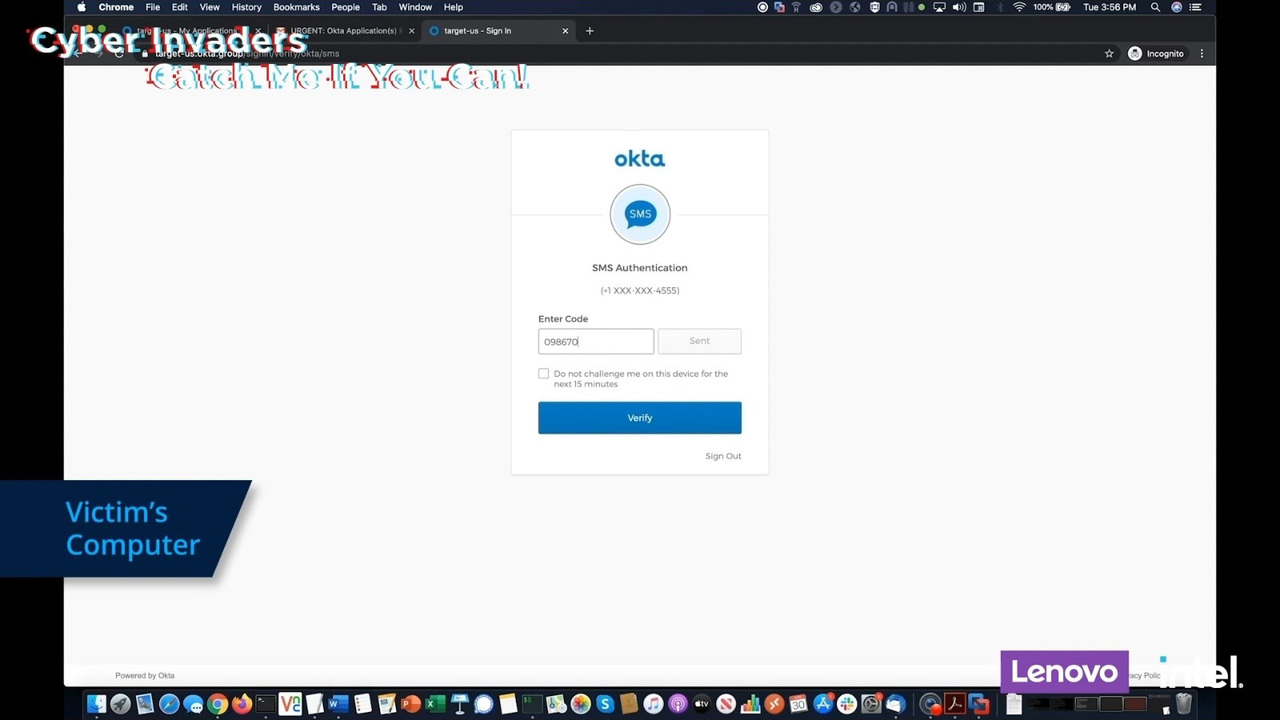

通常通りユーザーIDとパスワードでログインし、2要素認証が設定されていれば携帯電話にSMSが届く。記載された数字を入力すると、きちんとOktaにログインができる。ここまでは通常の手順だ。

携帯番号に送られたSMSのコードを入力すればログインできる。

出典:レノボ

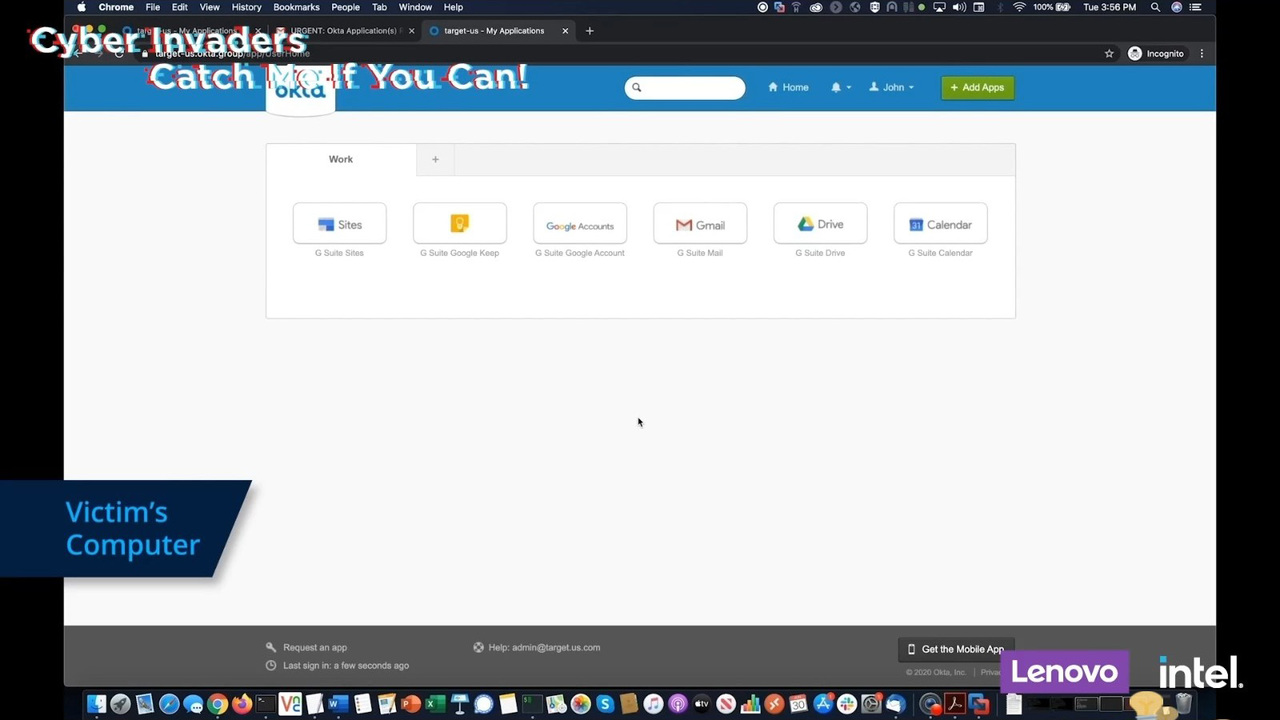

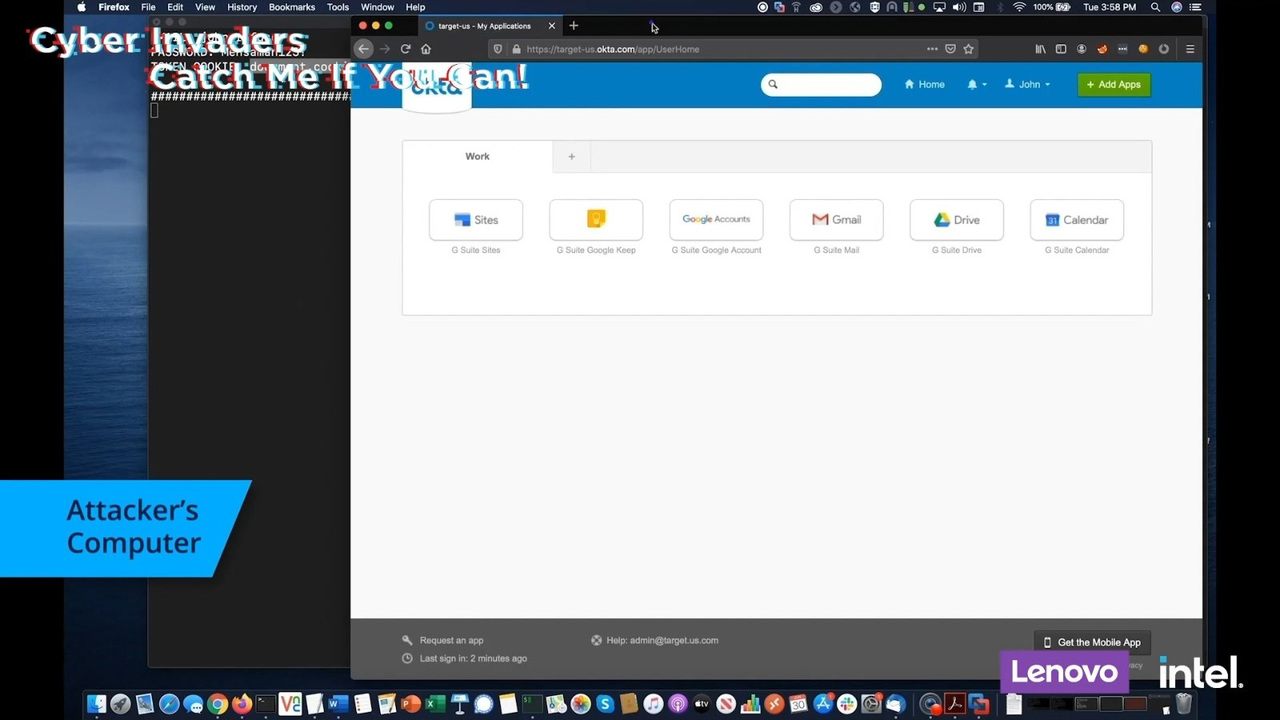

複数のWebサービスにSSOでこのままログインできる。

出典:レノボ

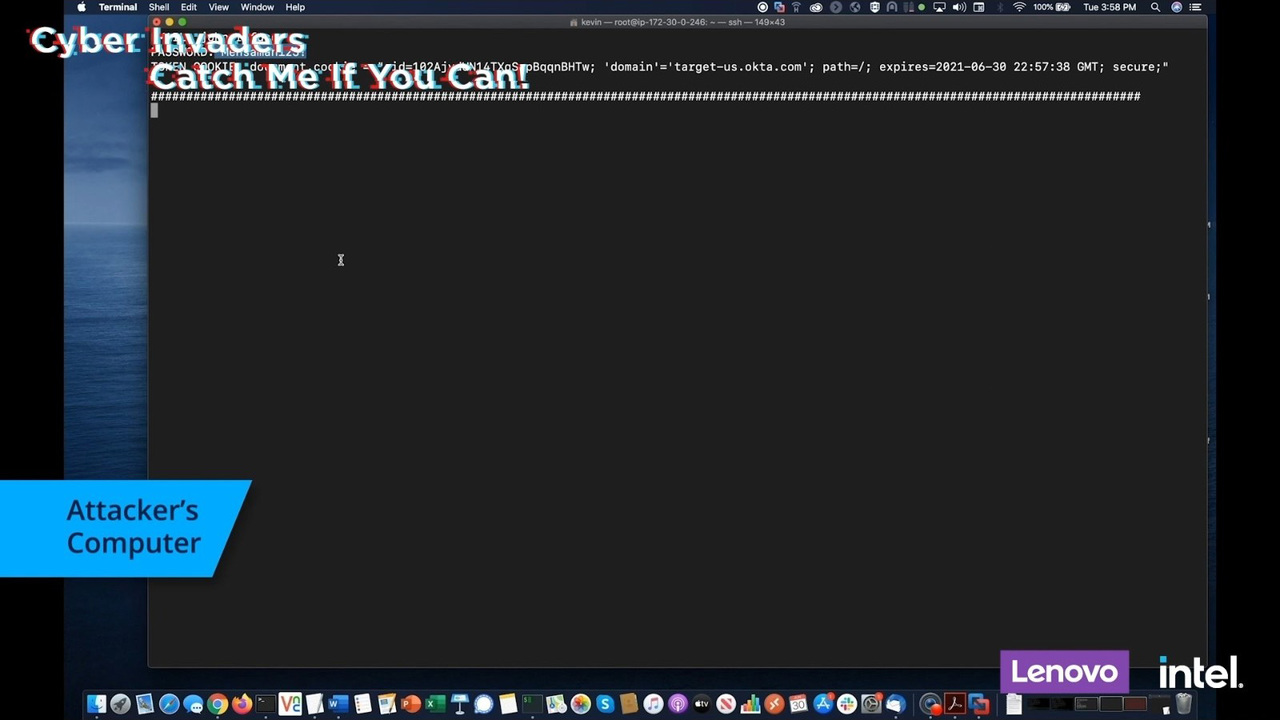

ここで攻撃者が行うのは、セッションクッキー(セッションCookie)を盗むこと。攻撃の詳細は公開されていないが、攻撃者側がスクリプトを実行するとセッションクッキーが攻撃者に漏えいし、それを攻撃者のブラウザに読み込ませると、Oktaにログインした状態になる。

あとは、SSOでログインできるGmailなどのWebサービスに攻撃者がそのままアクセスできてしまう。

攻撃者によってセッションクッキーが盗まれたところ。

出典:レノボ

ブラウザーにセッションクッキーを読み込ませる。

出典:レノボ

再読込すると、ログインした状態の画面に切り替わった。あとはGmailなどに自由にログインできるようになる。

出典:レノボ

フィッシング詐欺メールの対策として、リンク先URLのドメイン名をチェックする方法もあるが、この攻撃ではその対策が効かないため、リンク先を確認しても騙されてしまう危険性があるわけだ。

からの記事と詳細 ( 「パスワードはもう死語」FBIが恐れたハッカー、テレワーク社員を狙う「サイバーパンデミック」を語る - Business Insider Japan )

https://ift.tt/YqTj28u

No comments:

Post a Comment